اكتشفت كاسبرسكي حملة احتيال رقمي متطورة تستهدف الموظفين عبر رسائل بريد إلكتروني مخصصة ومستندات مرفقة تتنكر على هيئة تحديثات لسياسات الموارد البشرية.

تشكل هذه الحملة تطوراً ملحوظاً في أساليب التصيد الاحتيالي، حيث خصص المهاجمون محتوى الرسائل والمرفقات لاستهداف كل مستلم على حدة، مما يعكس مستوى تخصيص غير مسبوق. وكان الهدف استدراج الضحية لإدخال بيانات دخول البريد الإلكتروني للمؤسسة.

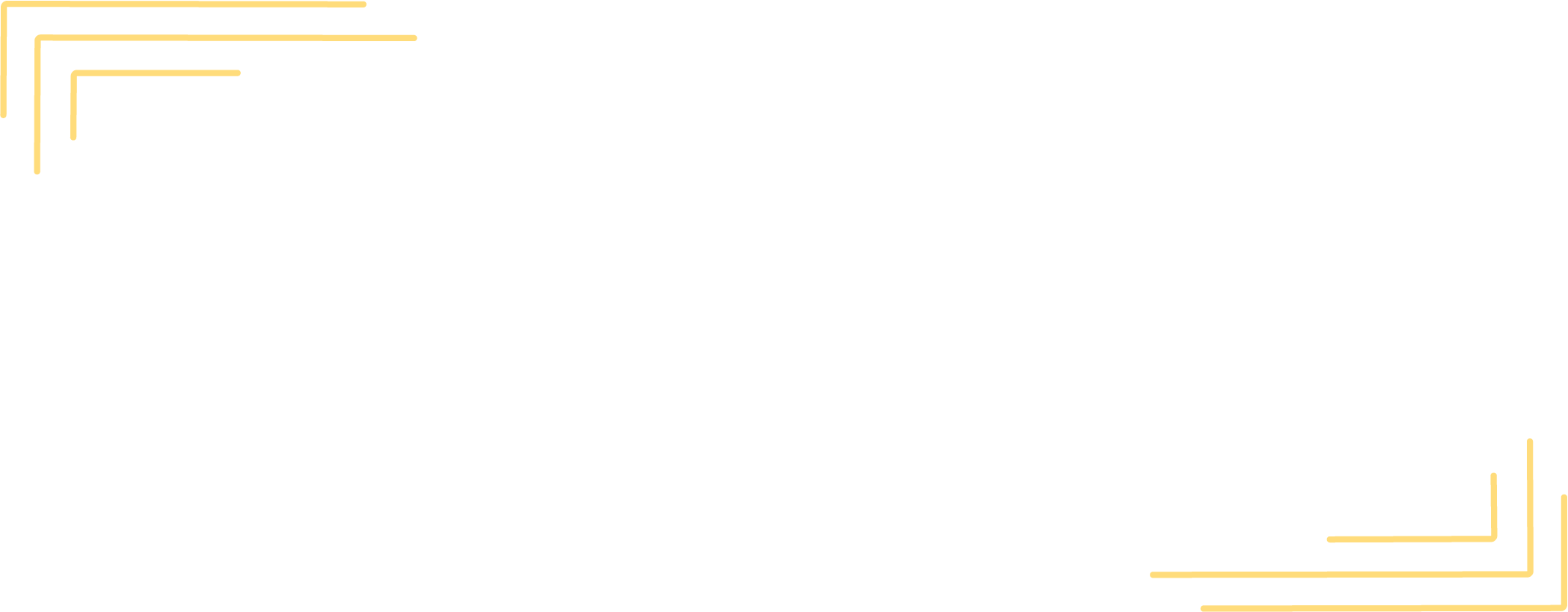

قام المهاجمون بالتحضير عبر تحليل أسماء الموظفين لجعل الحملة موجهة وأكثر إقناعاً. حيث تحتوي رسائل البريد الإلكتروني على عناصر مضللة مثل: شارة «مرسل موثّق» مزيفة لكسب الثقة، واسم المتلقي، ودعوة لفتح الملف المرفق لمراجعة بروتوكول العمل عن بُعد، وإدارة المستحقات، ومعايير الأمن.

لكن محتوى البريد الإلكتروني كله في الحقيقة عبارة عن صورة فقط بدون نص فعلي؛ وذلك للتحايل على فلاتر البريد الإلكتروني.

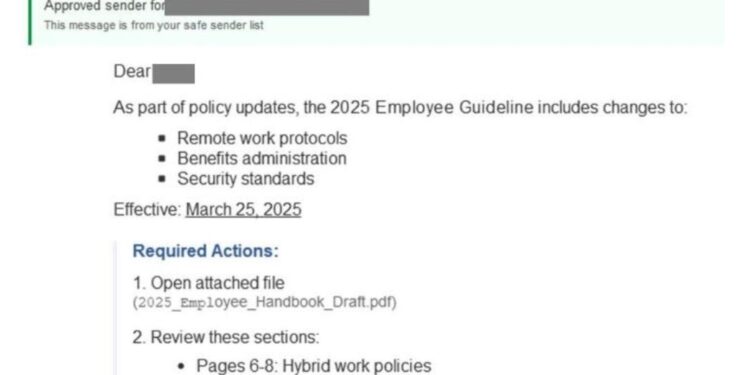

المستند المرفق، المتنكر كنسخة محدثة من «دليل الموظفين»، لا يحتوي على أي توجيهات حقيقية – فقط صفحة غلاف، وفهرس مع بنود يُزعم أنها خضعت للتحديث، مميزة باللون الأحمر، وصفحة بها رمز QR، يُفترض أنه للوصول للمستند الكامل وإرشادات عامة حول كيفية مسح رموز QR بالهاتف.

واللافت أن المستند يحتوي على اسم الضحية عدة مرات لإيهامه بأن هذا المستند مُعد خصيصاً له.

وعندما يقوم الضحية بمسح رمز QR ويتبع الرابط، سيجد نفسه في صفحة احتيالية تطلب منه إدخال بيانات دخول حساب الشركة الخاص به، وهو ما يبحث عنه المهاجمون.

رومان ديدينوك، خبير مكافحة البريد العشوائي لدى كاسبرسكي : «تكشف هذه الحملة عن مستوى جديد من التعقيد في هجمات التصيد الاحتيالي، وربما نرى آلية جديدة لأتمتة الرسائل البريدية تنشئ مستنداً مرفقاً مستقلاً وصورة منفصلة لمحتوى البريد لكل مستلم.

يسمح هذا الأسلوب بتوسيع نطاق الهجوم مع إمكانية تفادي أنظمة الحماية التقليدية.

ويتعين على المؤسسات إعطاء الأولوية لإجراءات الأمان المتقدمة وتوعية الموظفين للتفوق على هذه التهديدات.»

لضمان سلامتك، تقدم كاسبرسكي التوصيات التالية:

● استخدام حلول أمنية متخصصة على خادم بريد الشركة لاكتشاف محاولات التصيّد الاحتيالي ومنعها.

● تأكد من تجهيز جميع أجهزة الموظفين، بما في ذلك الهواتف الذكية، ببرامج أمنية قوية.

● أجرِ تدريبات دورية حول أساليب التصيد الاحتيالي الحديثة.

● شجع الموظفين على فحص رسائل البريد الإلكتروني بدقة للكشف عن مؤشرات التصيد الاحتيالي، مثل النصوص المكونة من صور أو عناوين المستندات المتضاربة، والتأكد من صحة الطلبات بالتواصل المباشر مع إدارة الموارد البشرية.

Kaspersky has identified an advanced phishing campaign targeting employees with personalized emails and attached documents disguised as HR policy updates. This campaign marks a significant escalation in phishing tactics, with attackers tailoring not only the email body, but also the attachments by addressing individual recipients, showcasing an unprecedented level of customization. The goal was to lure the victim into entering their corporate email credentials.

The attackers likely prepared by parsing employee names to make the campaign targeted and more convincing. The emails feature a deceptive body: a fraudulent “verified sender” badge to build trust, the recipient’s name, and an invitation to open the attached file to review remote work protocols, benefits administration and security standards. However, the whole email body is in reality just an image with no real text in it; this is done to bypass email filters.

The body of the fraudulent email is made of an image, not text

The attached document, posing as an updated “Employee Handbook,” does not contain any actual guidelines – only a title page, a table of contents with the items that have supposedly been changed highlighted in red, a page with a QR code, supposedly for going to the full document and common instructions on how to read QR codes using a phone. The document features the victim’s name multiple times to convince that this document was created specifically for them.

The alleged “Employee handbook” attached file

If the victim scans the QR code and follows the link, they land on a fraudulent page where they are asked to enter their corporate credentials, which is what the attackers are hunting for.

“This campaign demonstrates a new level of sophistication in phishing attacks, and we may be seeing a new mailing automation mechanism that generates a separate attached document and a separate image for the email body for each recipient. This tactic allows to scale the attack and at the same time possibly evade traditional defenses. Organizations must prioritize advanced security measures and employee education to stay ahead of these threats,” comments Roman Dedenok, Anti-Spam Expert at Kaspersky.

To stay safe, Kaspersky recommends:

● Utilize specialized security solutions at the corporate mail server level to detect and block phishing attempts.

● Ensure all employee devices, including smartphones, are equipped with robust security software.

● Conduct regular training on modern phishing tactics.

● Encourage employees to scrutinize emails for signs of phishing, such as image-based text or mismatched document titles, and to verify requests directly with HR.